Minden, amit tudnia kell, ha a Mac-et új ezüst veréb kártevő fertőzte meg (09.15.25)

Ha úgy gondolja, hogy a Mac védve van a rosszindulatú programokkal szemben, gondolja újra. A rosszindulatú programokkal foglalkozó szerzők ügyesek a különféle platformok, köztük a macOS biztonsági réseinek kihasználásában. Ez nyilvánvaló a Mac-eket megcélzó korábbi malware fertőzésekben, beleértve a Shlayer és a Top Results malware-eket.

Mi az a Silver Sparrow macOS malware?Nemrégiben a Red Canary, a Malwarebytes és a VMware Carbon Black biztonsági kutatók felfedezett egy új macOS kártevőt, amely világszerte több mint 40 000 Mac-et fertőzött meg. Ez az új fenyegetés neve Ezüst Veréb. A Malwarebytes szerint a kártevő 153 országban terjedt el, az Egyesült Államokban, az Egyesült Királyságban, Kanadában, Franciaországban és Németországban a legnagyobb a koncentráció. Nem világos, hogy ebből a 40 000-ből hány M1 Mac van, és nem tudjuk pontosan, hogy néz ki a disztribúció.

A kutatók megjegyezték, hogy annak ellenére, hogy az Ezüst Veréb meglehetősen komoly veszélyt jelent a fertőzött eszközre, ez nem mutat olyan rosszindulatú magatartást, amelyet gyakran elvárnak a közös macOS adware-től. Ez még jobban zavarja a rosszindulatú programokat, mert a biztonsági szakértőknek fogalmuk sincs arról, hogy mire tervezték a rosszindulatú programot.

A kutatók azonban azt vették észre, hogy a rosszindulatú szoftver bármikor készen áll a rosszindulatú teher szállítására. A vizsgálat után a Silver Sparrow macOS rosszindulatú program soha nem okozott rosszindulatú hasznos terhet a fertőzött eszközökön, de figyelmeztették az érintett Mac-felhasználókat, hogy alvó viselkedése ellenére továbbra is jelentős kockázatokat rejt.

Bár a kutatók nem figyelték meg az Ezüst Sparrow további rosszindulatú terhelését, az M1 chip kompatibilitása, globális elérése, magas fertőzési aránya és működési érettsége a Silver Sparrow-t meglehetősen komoly fenyegetéssé teszi. A biztonsági szakértők azt is felfedezték, hogy a Mac rosszindulatú programok kompatibilisek mind az Intel, mind az Apple Silicon processzorokkal.

Íme egy áttekinthető ütemterv a Silver Sparrow kártevő fejlődéséről:

- augusztus 2020. augusztus 18 .: Malware 1-es verzió (nem M1-es verzió) visszahívási tartomány api.mobiletraits [.] Com létrehozva

- 2020. augusztus 31 .: A Malus 1-es verzió (nem M1-es verzió) beküldve a VirusTotal webhelyre

- 2020. szeptember 2.: a 2. verzió malware verziójának végrehajtása során látható version.json fájl elküldve a VirusTotalnak

- 2020. december 5.: A Malware 2-es verzió (M1 verzió) visszahívási tartománya api.specialattribútumokat hozott létre [.] com létrehozta

- 2021. január 22 .: A PKG fájl 2. verziója (amely tartalmazza az M1 bináris fájlt) beküldve a VirusTotal

- 2021. január 26 .: A Red Canary észleli az Ezüst Veréb malware 1-es verzióját

- 2021 február 9: A Red Canary észleli a Silver Sparrow malware 2-es verzióját (M1 verzió)

A Red Canary biztonsági cég felfedezte az új rosszindulatú programot, amely az új M1 processzorokkal felszerelt Mac-eket célozza meg. A rosszindulatú program neve Silver Sparrow, és a macOS Installer Javascript API-t használja parancsok végrehajtására. Ezt kell tudnia.

Senki sem tudja biztosan. Ha egyszer a Mac számítógépen van, a Sparrow óránként egyszer csatlakozik egy szerverhez. A biztonsági kutatók aggódnak amiatt, hogy egy nagy támadásra készülhet.

A Red Canary biztonsági cég úgy véli, hogy bár az Ezüst Veréb mostanáig rosszindulatú teherrel szállított, ez meglehetősen komoly veszélyt jelenthet.

A rosszindulatú program azért vált figyelemre méltóvá, mert az Apple M1 chipjén fut. Ez nem feltétlenül jelzi, hogy a bűnözők kifejezetten az M1 Mac gépeket célozzák meg, inkább azt sugallja, hogy az M1 Mac és az Intel Mac is megfertőződhet.

Ismeretes, hogy a fertőzött számítógépek óránként egyszer lépnek kapcsolatba egy szerverrel. , tehát ez egy nagy támadásra való felkészülés lehet.

A kártevő a Mac OS Installer Javascript API-t használja parancsok végrehajtására.

A biztonsági cég eddig nem tudta határozza meg, hogy a parancsok hogyan vezetnek tovább, és így továbbra sem tudni, hogy az Ezüst Veréb milyen mértékben jelent fenyegetést. A biztonsági cég ennek ellenére úgy véli, hogy a rosszindulatú program súlyos.

Az Apple oldalán a vállalat visszavonta a Silver Sparrow rosszindulatú programhoz társított csomag aláírásához használt tanúsítványt.

Az Apple közjegyzői szolgáltatása ellenére a macOS rosszindulatú programok fejlesztői sikeresen megcélozták az Apple termékeit, beleértve azokat is, amelyek a legújabb ARM chipet használják, mint például a MacBook Pro, a MacBook Air és a Mac Mini.

Az Apple azt állítja, hogy „ipar- vezető ”felhasználói védelmi mechanizmus van érvényben, de a rosszindulatú programokkal szembeni fenyegetés folyamatosan felújul.

Valójában úgy tűnik, hogy a fenyegetés szereplői már megelőzik a játékot, és még gyerekcipőben célozzák meg az M1 chipeket. Ennek ellenére sok törvényes fejlesztő nem portálta alkalmazását az új platformra.

A Silver Sparrow macOS kártevő bináris fájlokat szállít az Intel és az ARM számára, az AWS-t és az Akamai CDN-t használja

A kutatók elmagyarázták a Silver-t Sparrow műveletei az „Clipping Silver Sparrow szárnyai: A macOS rosszindulatú programok kirepülése, mielőtt repülni kezd” blogbejegyzésben.

Az új rosszindulatú program két bináris változatban létezik: Mach-object formátumban célozva az Intel x86_64 processzorokat és a Mach-O az M1 Mac-ekhez tervezett bináris fájl.

A macOS rosszindulatú programokat az „update.pkg” vagy „updater.pkg” nevű Apple telepítőcsomagok segítségével telepítik.

Az archívumok tartalmazzák a JavaScript-kódot, amely a telepítési parancsfájl végrehajtása előtt fut, és arra kéri a felhasználót, hogy engedélyezze egy program „határozza meg, hogy a szoftver telepíthető-e.”

Ha a felhasználó elfogadja, a JavaScript kód telepít egy verx.sh nevű parancsfájlt. A telepítési folyamat megszakítása ezen a ponton hiábavaló, mert a Malwarebytes szerint a rendszer már fertőzött.

A telepítés után a parancsfájl óránként felveszi a kapcsolatot egy parancs- és vezérlőszerverrel, ellenőrizve, hogy végrehajtandó parancsokat vagy bináris fájlokat.

A parancs- és vezérlőközpont az Amazon Web Services (AWS) és az Akamai tartalomszolgáltató hálózatok (CDN) infrastruktúráján fut. A kutatók szerint a felhőalapú infrastruktúra használata megnehezíti a vírus blokkolását.

Meglepő módon a kutatók nem észlelték a végső hasznos teher telepítését, így rejtélyré tették a rosszindulatú program végső célját.

Megjegyezték, hogy a rosszindulatú programok valószínűleg bizonyos feltételek teljesülésére várnak. Hasonlóképpen észlelheti a biztonsági kutatók megfigyelését, elkerülve ezzel a rosszindulatú teher telepítését.

A végrehajtáskor az Intel x86_64 bináris fájljai „Hello World” -t nyomtatnak, míg a Mach-O bináris fájlok a „Te tetted ! ”

A kutatók„ kívülálló bináris fájloknak ”nevezték őket, mert nem mutattak ki rosszindulatú magatartást. Ezenkívül a macOS rosszindulatú program rendelkezik egy mechanizmussal, hogy eltávolítsa önmagát, növelve a lopakodó képességeit.

Megjegyezték azonban, hogy az öneltávolító funkciót soha nem használták a fertőzött eszközök egyikén sem. A rosszindulatú program megkeresi azt az img URL-t is, ahonnan a telepítés után letöltötték. Azzal érveltek, hogy a rosszindulatú programok fejlesztői nyomon akarták követni, melyik terjesztési csatorna a leghatékonyabb.

A kutatók nem tudták kideríteni, hogy a rosszindulatú program hogyan került kézbesítésre, de a lehetséges terjesztési csatornák között hamis flash frissítések, kalóz szoftverek, rosszindulatú hirdetések vagy törvényes alkalmazások találhatók. rajtunk múlik, hogy védekezzünk a taktikájuk ellen, még akkor is, ha ezek a taktikák nem teljesen egyértelműek. Ez a helyzet a Silver Sparrow-val, az újonnan azonosított, a macOS-t célzó rosszindulatú programmal. Jelenleg úgy tűnik, hogy nem tesz túl szörnyen sokat, de betekintést nyújthat a taktikába, amely ellen védekeznünk kell.

Az ezüst veréb kártevő technikai adatai14955

A kutatók vizsgálata szerint a Silver Sparrow rosszindulatú programnak két változata létezik, ezeket „1. verziónak” és „2. verziónak” nevezik.

Malware 1-es verzió

- Fájlnév: updater.pkg (v1 telepítőcsomagja)

- MD5: 30c9bc7d40454e501c358f77449071aa

2. rosszindulatú program verziója

- Fájlnév: frissítés .pkg (v2 telepítőcsomagja)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

A letöltési URL-ek és a szkript-megjegyzések változásán kívül a két rosszindulatú program-verziónak csak egyetlen fő különbsége volt. Az első verzió csak egy Mach-O bináris verziót tartalmazott, amely csak az Intel x86_64 architektúrához lett összeállítva, míg a második verzió egy Mach-O bináris verziót tartalmazott, amely mind az Intel x86_64, mind az M1 ARM64 architektúrához volt összeállítva. Ez azért fontos, mert az M1 ARM64 architektúra új, és nagyon kevés fenyegetést fedeztek fel az új platform számára.

Úgy tűnik, hogy a Mach-O által összeállított bináris fájlok nem csinálnak semmit, ezért „nézőknek” hívják őket bináris fájlok. ”

Hogyan oszlik meg az ezüst veréb?A jelentések alapján sok macOS-fenyegetést rosszindulatú hirdetések útján terjesztenek önálló, önálló telepítőként PKG vagy DMG formában, törvényes alkalmazásként - például az Adobe Flash Player-ként - vagy frissítésként ábrázolva. Ebben az esetben azonban a támadók két külön csomagban terjesztették a kártevőket: az updater.pkg és az update.pkg fájlokban. Mindkét verzió ugyanazt a technikát használja a végrehajtáshoz, csak a bystander bináris összeállításában különböznek egymástól.

A Silver Sparrow egyedülálló tulajdonsága, hogy a telepítő csomagjai a macOS Installer JavaScript API-t használják gyanús parancsok végrehajtására. Noha néhány törvényes szoftver is ezt csinálja, ez először a rosszindulatú program. Ez eltérés attól a viselkedéstől, amelyet általában a rosszindulatú macOS telepítőknél figyelünk meg, amelyek általában előtelepítési vagy utólagos szkripteket használnak a parancsok végrehajtásához. Előtelepítés és utólagos telepítés esetén a telepítés egy adott telemetriai mintát generál, amely a következőképpen néz ki:

- Szülői folyamat: package_script_service

- Folyamat: bash, zsh, sh, Python, vagy egy másik tolmács

- Parancssor: előtelepítést vagy utótelepítést tartalmaz

Ez a telemetriai minta önmagában nem különösebben nagy pontosságú mutatója a rosszindulatúságnak, mert még a legális szoftverek is használják a parancsfájlokat, de megbízhatóan azonosítja a telepítőket általában az előtelepítési és utóinstallációs szkriptek segítségével. A Silver Sparrow abban különbözik attól, amit a rosszindulatú macOS-telepítőktől várunk, azzal, hogy a JavaScript-parancsokat beépíti a csomagfájl Distribution Definition XML fájljába. Ez egy másik telemetriai mintát eredményez:

- Szülői folyamat: Telepítő

- Folyamat: bash

Csakúgy, mint az előtelepített és utólagos szkriptek esetében, ez a telemetriai minta sem elegendő önmagában a rosszindulatú viselkedés azonosításához. Az előtelepített és utólagos szkriptek parancssori argumentumokat tartalmaznak, amelyek nyomokat adnak arra, hogy mi is kerül végrehajtásra. A rosszindulatú JavaScript parancsok viszont a legitim macOS Installer folyamat segítségével futnak, és nagyon kevés láthatóságot kínálnak a telepítő csomag tartalmában, illetve abban, hogy az adott csomag hogyan használja a JavaScript parancsokat.

Tudjuk, hogy a rosszindulatú program telepítése az Apple telepítőcsomagjain (.pkg fájlok) keresztül történt, az update.pkg vagy az updater.pkg nevű. Azt azonban nem tudjuk, hogy ezeket a fájlokat hogyan juttatták el a felhasználóhoz.

Ezek a .pkg fájlok JavaScript-kódot tartalmaztak oly módon, hogy a kód a legelején fusson, még mielőtt a telepítés valóban elkezdődött volna. . A felhasználót ezután megkérdezik, hogy engedélyezik-e egy program futtatását, „annak megállapításához, hogy a szoftver telepíthető-e.”

A Silver Sparrow telepítője a következőt mondja a felhasználónak:

"Ez a csomag futtat egy programot annak megállapítására, hogy a szoftver telepíthető-e."

Ez azt jelenti, hogy ha a Folytatás gombra kattint, de jobban belegondol, és kilép a telepítőből, akkor már késő lenne. Már fertőzött volt.

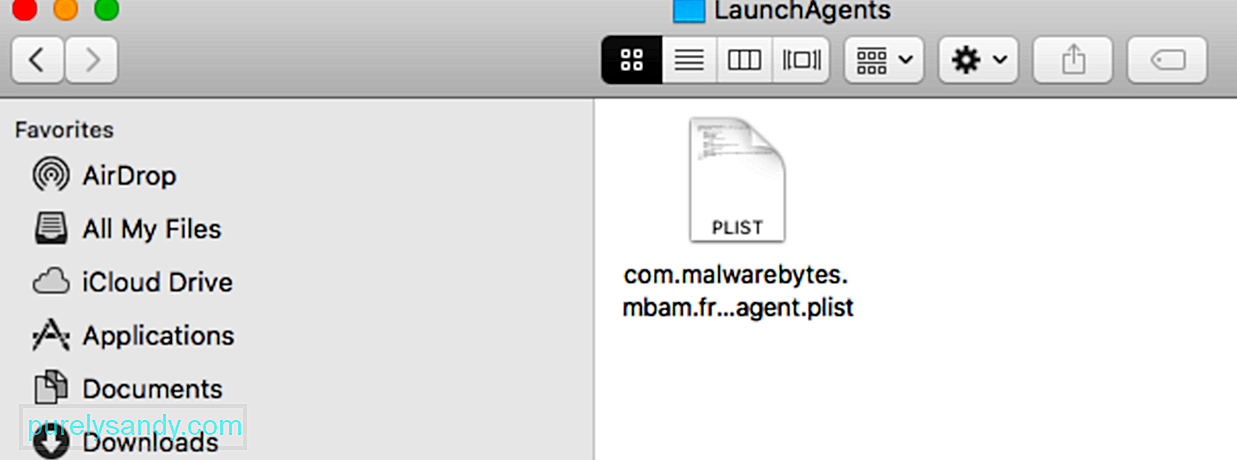

A rosszindulatú tevékenység másik jele volt a PlistBuddy folyamat, amely létrehozott egy LaunchAgent-et a Mac-en.

A LaunchAgents lehetőséget nyújt a launchd, a macOS inicializáló rendszerének utasítására, időszakosan vagy automatikusan végrehajtani a feladatokat. Bármely felhasználó megírhatja őket a végponton, de általában úgy is végrehajtja őket, mint aki írja őket.

A macOS-on többféle módon lehet létrehozni tulajdonságlistákat (plistákat), és néha a hackerek különböző módszereket alkalmaznak igényeik kielégítésére. Az egyik ilyen módszer a PlistBuddy, egy beépített eszköz, amely lehetővé teszi különféle tulajdonságlisták létrehozását egy végponton, beleértve a LaunchAgents-et is. Néha a hackerek a PlistBuddy-hoz fordulnak, hogy megállapítsák a kitartást, és ez lehetővé teszi a védők számára, hogy az EDR használatával könnyen ellenőrizzék a LaunchAgent tartalmát, mert a fájl minden tulajdonsága megjelenik a parancssorban írás előtt.

Ezüst Verébben esetben ezek a parancsok írják a plist tartalmát:

- PlistBuddy -c „Add: Label string init_verx” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c „Hozzáadás: RunAtLoad bool true” ~ / Könyvtár / Launchagents / init_verx.plist

- PlistBuddy -c „Hozzáadás: StartInterval egész szám 3600” ~ / Könyvtár / Launchagents / init_verx.plist

- PlistBuddy -c „Hozzáadás: ProgramArguments tömb” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c „Add: ProgramArguments: 0 string '/ bin / sh' '~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c„ Add: ProgramArguments: 1 karakterlánc -c ”~ /Library/Launchagents/init_verx.plist

A LaunchAgent Plist XML a következőkre fog hasonlítani:

Címke

init_verx

RunAtLoad

true

StartInterval

3600

ProgramArguments

'/ bin / sh'

-c

„~ / Library / Application \\ Support / verx_updater / verx. sh ”[időbélyeg] [a plistről letöltött adatok]

A Silver Sparrow tartalmaz egy fájlellenőrzést is, amely az összes perzisztencia mechanizmus és szkript eltávolítását okozza a ~ / Library /._ nepakank lemezen való jelenlétének ellenőrzésével. Ha a fájl megtalálható, az Ezüst Veréb eltávolítja az összes összetevőt a végpontról. A Malwarebytes (d41d8cd98f00b204e9800998ecf8427e) által jelentett hashok azt jelzik, hogy a ._insu fájl üres.

ha [-f ~ / Library /._ elég]

akkor

rm ~ / Library / Launchagents / verx.plist

rm ~ / Library / Launchagents / init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm / tmp / verx

rm -r ~ / Library / Application \\ Support / verx_updater

rm / tmp / agent.sh

launchctl remove init_verx

A telepítés végén az Ezüst veréb két felfedezési parancsot hajt végre, hogy adatokat szerkesszen egy curl HTTP POST kérelemhez, jelezve, hogy a telepítés megtörtént. Az egyik lekérdezi a rendszer UUID-ját jelentésre, a másik pedig megtalálja az eredeti csomagfájl letöltésére használt URL-t.

Az sqlite3 lekérdezés végrehajtásával a rosszindulatú program megtalálja az eredeti URL-t, amelyről a PKG letöltött, így a kiberbűnözőknek a sikeres terjesztési csatornák ötlete. Ezt a fajta tevékenységet általában rosszindulatú adware-rel látjuk a MacOS-on: sqlite3 sqlite3 ~ / Library / Preferences / com.apple.LaunchServices.QuarantineEventsV * > Hogyan lehet eltávolítani a Silver Sparrow kártékony programot Mac-ből

Az Apple gyorsan lépéseket tett a fejlesztői tanúsítványok felülírása érdekében, amelyek lehetővé tették a Silver Sparrow kártevő telepítését. Ezért a további telepítések már nem lehetségesek.

Az Apple ügyfeleit általában védik a rosszindulatú programok ellen, mivel a Mac App Store-on kívül letöltött összes szoftvert közjegyzőnek kell igazolni. Ebben az esetben úgy tűnik, hogy a rosszindulatú programokat írók megszerezhették a csomag aláírásához használt tanúsítványt.

Ezen igazolás nélkül a rosszindulatú program már nem fertőzhet meg több számítógépet.

Az Ezüst Veréb észlelésének másik módja az, ha olyan indikátorok jelenlétét keresi, amelyek megerősítik, hogy ezüst veréb fertőzéssel vagy valami mással van-e dolga:

- Keressen egy PlistBuddy által végrehajtott folyamatot a következőket tartalmazó parancssorral együtt: LaunchAgents és RunAtLoad és true. Ez az elemző segít megtalálni a MacOS több rosszindulatú program-családját, amelyek megalapozzák a LaunchAgent perzisztenciát.

- Keressen egy folyamatot, amely úgy tűnik, hogy az sqlite3 egy olyan parancssorral együtt futtat, amely tartalmazza: LSQuarantine. Ez az elemző segít megtalálni több macOS rosszindulatú program-családot, amelyek a letöltött fájlok metaadatain manipulálnak vagy keresnek.

- Keressen egy folyamatot, amely úgy tűnik, hogy göndör futtatásra kerül egy parancssorral együtt, amely tartalmazza: s3.amazonaws.com. Ez az elemző segít megtalálni több macOS rosszindulatú program-családot, amelyek terjesztéshez S3 vödröket használnak.

Ezeknek a fájloknak a jelenléte azt is jelzi, hogy az eszközét a Silver Sparrow kártevő 1. vagy 2. verziójával veszélyeztették. :

- ~ / Library /._ nepakank (üres fájl, amely a rosszindulatú programot jelzi, hogy törölje magát)

- /tmp/agent.sh (shell parancsfájl telepítés visszahívásához)

- /tmp/version.json (az S3-ból letöltött fájl a végrehajtási folyamat meghatározása érdekében)

- /tmp/version.plist (version.json tulajdonságlistává alakítva)

Malware 1-es verzió esetén:

- Fájlnév: updater.pkg (telepítőcsomag a v1-hez) vagy frissítő (szemlélő Mach-O Intel bináris verzió v1-es csomagban)

- MD5: 30c9bc7d40454e501c358f77449071aa vagy c668003c9c5b1689ba47a431512b03cc s s3.amazona [.] com (S3 vödröt tartalmazó verzió.json v1-hez)

- ~ / Library / Application Support / agent_updater / agent.sh (óránként végrehajtott v1 szkript)

- / tmp / agent (a végső v1 hasznos terhet tartalmazó fájl, ha terjesztve van)

- ~ / Library / Launchagents / agent.plist (v1 perzisztencia mechanizmus)

- ~ / Library / Launchagents / init_agent.plist (v1 perzisztencia mechanizmus)

- Saotia Seay fejlesztői azonosító (5834W6MYX3) - v1-es néző bináris aláírását az Apple visszavonta

Malware 2-es verzió esetén:

- Fájlnév: update.pkg (v2 telepítőcsomagja) vagy tasker.app/Contents/MacOS/tasker (szemlélő Mach-O Intel és M1 bináris verzió v2-ben)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149 vagy b370191228fa li>

- s3.amazonaws [.] com (S3 vödörtartó verzió.json v2-hez)

- ~ / Library / Application Support / verx_updater / verx.sh (óránként végrehajtott v2 szkript)

- / tmp / verx (a végső v2 hasznos terhet tartalmazó fájl, ha terjesztve van)

- ~ / Library / Launchagents / verx.plist (v2 perzisztencia mechanizmus)

- ~ / Library / Launchagents / init_verx.plist (v2 perzisztencia mechanizmus)

- Julie Willey fejlesztői azonosító (MSZ3ZH74RK) - v2 bystander bináris aláírást az Apple visszavonta

A Silver Sparrow kártevő törléséhez ezeket a lépéseket teheti:

1. Szkennelés kártevőirtó szoftver segítségével.A számítógépen a rosszindulatú programok ellen a legjobb védelem mindig egy megbízható kártevőirtó szoftver, például az Outbyte AVarmor. Ennek oka egyszerű: egy anti-malware szoftver átvizsgálja az egész számítógépet, megkeresi és eltávolítja a gyanús programokat, függetlenül attól, hogy mennyire vannak elrejtve. A rosszindulatú programok manuális eltávolítása működhet, de mindig fennáll annak az esélye, hogy valamit elmulaszt. Egy jó anti-malware program nem.

2. Törölje a Silver Sparrow programokat, fájlokat és mappákat.

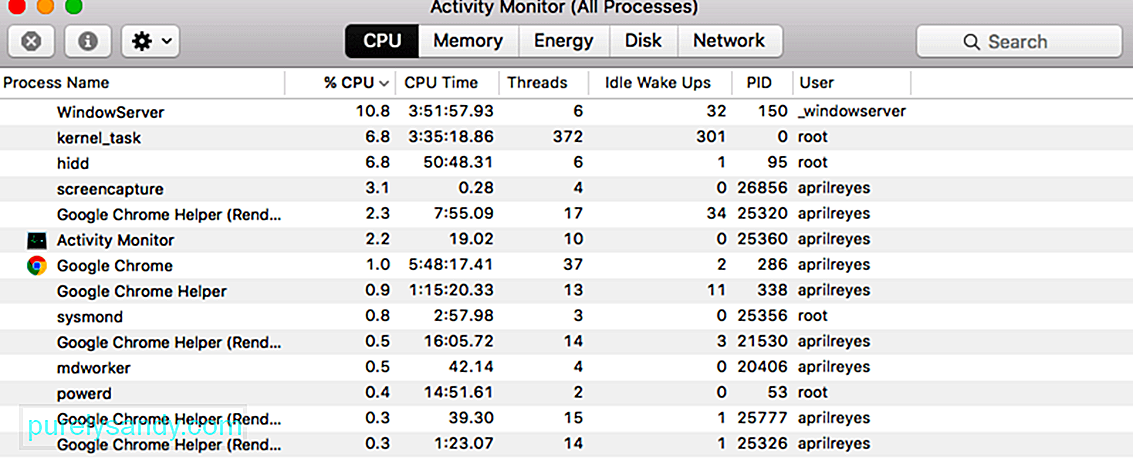

A Silver Sparrow malware törléséhez Mac-en először keresse meg az Activity Monitor alkalmazást, és végezzen minden gyanús folyamatot. Ellenkező esetben hibaüzeneteket kap, amikor megpróbálja törölni. Az Activity Monitor eléréséhez tegye a következőket:

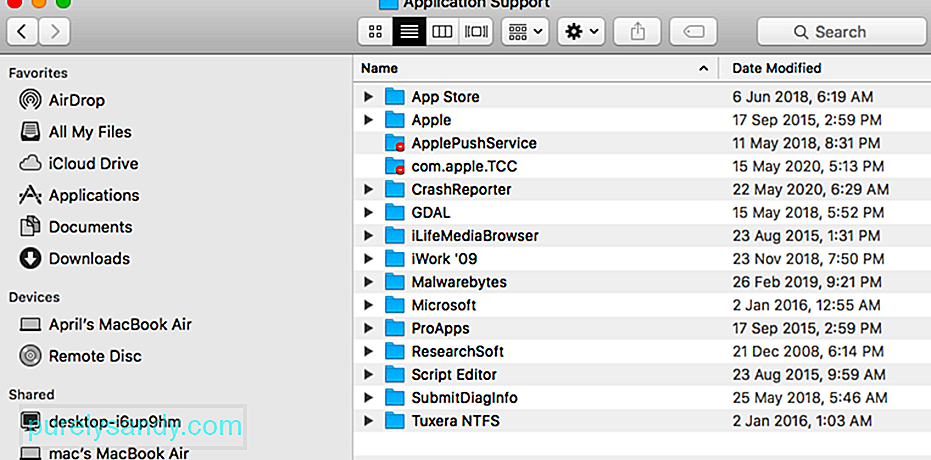

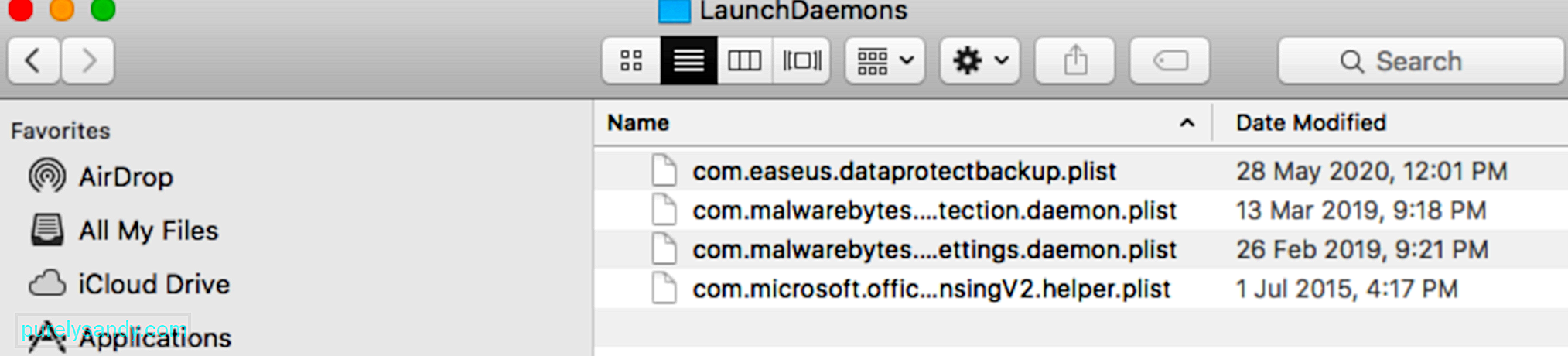

Miután eltávolított minden gyanús programot, törölnie kell a rosszindulatú programokkal kapcsolatos programokat is. fájlok és mappák. A következő lépéseket kell megtenni:

Miután a kártevőket manuálisan törölte a számítógép merevlemezéről, el kell távolítania a Top Results böngészőbővítményeket is. Lépjen a Beállítások & gt; A használt böngésző kiterjesztései, és távolítson el minden ismeretlen bővítményt. Alternatív megoldásként visszaállíthatja a böngésző alapértelmezett beállításait, mivel ezzel a bővítmények is eltávolításra kerülnek.

ÖsszegzésA Silver Sparrow kártevő továbbra is titokzatos, mert hosszú idő után sem tölt le további hasznos terheléseket. Ez azt jelenti, hogy fogalmunk sincs arról, hogy mire tervezték a rosszindulatú programot, így a Mac-felhasználók és a biztonsági szakértők értetlenkednek, hogy mit is akarnak csinálni. A rosszindulatú tevékenységek hiánya ellenére maga a rosszindulatú program is fenyegetést jelent a fertőzött eszközökre. Ezért azonnal el kell távolítani, és minden nyomát törölni kell.

Youtube videó: Minden, amit tudnia kell, ha a Mac-et új ezüst veréb kártevő fertőzte meg

09, 2025